Interesante el documento que ha publicado un experto en seguridad que ha descubierto un mecanismo por el cual es posible conseguir privilegios de superusuario si tenemos acceso a una cuenta de usuario normal en un sistema Linux no parcheado.

La vulnerabilidad reside en el acceso a /proc/pid/mem, que por lo visto no está bien gestionado y que permite que mediante cierto tipo de accesos se pueda obtener acceso a una cuenta con privilegios de administrador.

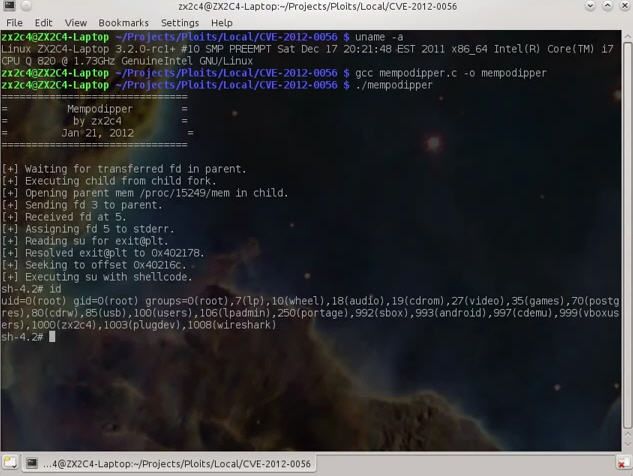

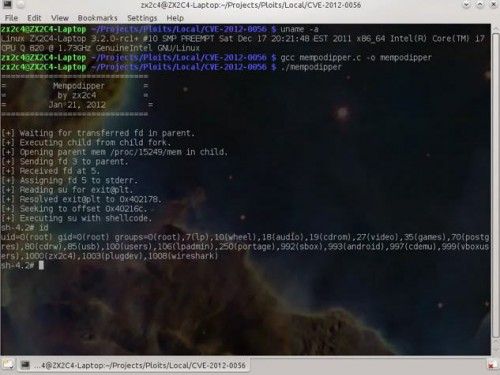

La explicación al completo la tenéis en el blog ZX2C4 -nombre curioso, habría que buscar su explicación- en donde este experto ha explicado cómo funciona el exploit para la vulnerabilidad con número CVE-2012-0056, además de ofrecer un programa que la explota llamada Mempodipper, disponible en el repositorio git de ese usuario.

Todos los kernels Linux 2.6.39 y superiores (incluyendo la serie 3.x) son vulnerables al problema, aunque Linus ya publicó una corrección al problema hace unos días. Es interesante ver el vídeo del exploit en acción, y si tenéis sistemas que puedan estar afectados por el problema, os recomiendo actualizar cuanto antes para evitar problemas mayores, ya que varias distros (Ubuntu y RHEL, entre otras) ya han preparado los paquetes necesarios para solucionar el tema.